En ocasiones, el servidor de Cristalab sufría "sobrecargos". No les daba mucha importancia hasta que este martes, transmitiendo Mejorando la Web, fuimos atacados exactamente al mismo tiempo que arrancó el show. Era obvio que era un ataque premeditado.

Hay muchas formas de atacar un servidor web. Normalmente los que manejamos servidores nos enfocamos en las más obvias. Pero olvidamos cosas tan tontas como un "buffer overflow" a Apache.

Durante la tarde sufrimos una serie de ataques que nos pusieron a trabajar. El tráfico de Cristalab y sus sitios anexos es bastante voluminoso, por lo que analizar logs en real-time es una tarea que consume tiempo. Al final, fue un sencillo script de detección de peticiones abiertas que dio con la clave:

Código :

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nCosas obvias que olvidamos en el medio del ataque.

200.91.255.5

Esto nos dio el número mágico. De todas las IPs que estaban generando un volumen absurdo de tráfico, había una con 2500 conexiones por minuto al servidor enviando paquetes sospechosos. Esta era 200.91.255.5.

El resto es minar un poco en los logs de Cristalab para darnos cuenta que ya había entrado antes desde la misma IP. Según The Honeypot Project, la IP ya ha sido usada para lanzar ataques y disparar spam. Es de Barranquilla, Colombia.

Facebook, ¿En serio?

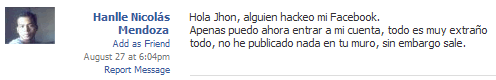

No checo mucho facebook en el día, por lo que me di cuenta muy tarde de una serie de mensajes sospechosos enviados a mi cuenta. El primero de ellos:

Seguido de:

Por lo que quizás podría no ser él. Excepto que no se aguantó y continuó con estos:

Con él ya había tenido contacto antes. Conoce y ha hecho negocios con el Claber neohunter (Manolet). Le hablé a él y me dijo:

Manolet :

Hoy me entere, el me lo dijo, pero no le crei.

Según su facebook, el email de Hanlle Nicolas Mendoza es [email protected]. También listaba su número de teléfono. En el momento que anuncié que la IP había sido encontrada, protegió su cuenta de Facebook. Me contacté con él, dijo que lo negaba todo. Hay otra serie de pruebas, como accesos a Cristalab con http referrer a su cuenta de twitter. Avisé a la policía de este incidente. Algunas personas me han dicho que es "sólo un DoS" y que no debería enviar a la cárcel a alguien "solo porque no te quiere, fue como un niño jodiendo y ya".

Podría retirar el proceso si se disculpa públicamente.

Mientras, las pruebas, los logs de Clab, la grabación de la conversación, los registro de IP, los mensajes por facebook y las declaraciones de las personas allegadas (junto con logs de chats) quedan para el proceso.

¿Sabes SQL? ¿No-SQL? Aprende MySQL, PostgreSQL, MongoDB, Redis y más con el Curso Profesional de Bases de Datos que empieza el martes, en vivo.

Te ha causado daños y perjuicios personales y económicos.

Que joda ni joda. Es como cuando un niño denuncia a la policía que la madre/padre lo golpea y la policía le dice "ay niño la proxima portate bien". IDIOTAAAS!!!

JUSTICIA 4CLAB

Por fessimon el 28 de Agosto de 2009

Por Ramm-on el 28 de Agosto de 2009

Que bueno que todo esta OK y ya tienen material para defenderse a la proxima

Por Rojas Wilmer el 28 de Agosto de 2009

Por Ziggy el 28 de Agosto de 2009

Por Edward Manuel el 28 de Agosto de 2009

Almenos ya se sabe que es él. A ver que hace, probablemente llorar y rogar diciendo que no fue él.

Por adario21 el 28 de Agosto de 2009

Por el imperio!

Supongo que el proceso no lo lleva a la carcel, pero pagar una multa es bueno para dejar de hacer tonterias, no seras el primero ni el utlimo si solo se disculpa.

Espero realmente que se disculpe, lo que ha hecho no es sólo un juego, es un delito grave.

Por Hanlle el 28 de Agosto de 2009

yo Me llamo hanleth y soy colombiano, tengo 22 años, desarrollador de software libre, colaboro con la fundación mozilla, y según datos comprobables por las autoridades he colaborado con bancos colombianos y de México, en fallos y ubicación de atacantes.

No soy una persona mala ni alguien que emita odio.

Jhon te he mandado mensajes de todas las formas habidas, te pido por favor dejes de dar datos personales de mi en tu sitio, no he matado a nadie ni jamás lo haría, no he robado, ni he accedido a tu servidor, no he hurtado código ni apropiado de algo tuyo.

y si las personas aun quieren insultarme de la forma como lo vienen haciendo..Recuerden yo también soy un ser humano como todos.

Buenas noches.

Por fessimon el 28 de Agosto de 2009

LongeVie-blog :

Supongo que el proceso no lo lleva a la carcel, pero pagar una multa es bueno para dejar de hacer tonterias, no seras el primero ni el utlimo si solo se disculpa.

Te recomiendo que en Twitter contactes a @Mattica, @IvonneMunozMx o a @cibercrimen ellos son expertos en el área de delitos informáticos y lo que respecta a leyes en México de eso.

Por Murituri el 28 de Agosto de 2009

Saludos.

Por wraven el 28 de Agosto de 2009

Mejor ayuden con el conocimiento "claro transmitiendolo solo con fines culturales y de seguridad ^,^"

Saludos a todos!!

Un ataque a un servidor, puedo compararlo con un incendio a un edificio o demolición del mismo. Es analogía que se me ocurre. A mi juicio, debería ser punible.

Al menos en Honduras, si le llevas esas pruebas a la policía/fiscalía te vería con cara de WTF

Causa ira y no se me ocurre qué se puede hacer contra un fulano de estos, "ciber-delincuente".

Por Takuru el 28 de Agosto de 2009

Como decian por alli, uno reclama... pero que has hecho tu... para mejorarlo.

PD: Si ves que una persona es poco humilde, mandale un MP, dilo en su cara. Asi la persona cambiara o tal ves seguira por que es asi, un hackeo no la va a cambiar.

Por Andrés Forero el 28 de Agosto de 2009

Por Inyaka el 28 de Agosto de 2009

le va a ser bien un sacudón para que deje las pendejadas y para que el mundo sepa que con clab no se juega

Por j_aroche el 28 de Agosto de 2009

Por ExcellaGionne el 28 de Agosto de 2009

Imaginate si comienza hackeando por falta de humildad, despuès pk es feo , gorda o negra o que se yo...

Que pena pero se lo merece.

j_aroche-blog :

Por Jhonnyf el 28 de Agosto de 2009

Por patoroco el 28 de Agosto de 2009

Por Eze el 28 de Agosto de 2009

Por Dano el 28 de Agosto de 2009

Mi principal consejo, sería que no ataquen o intenten atacar servidores. En varias partes del mundo, ya es un delito atacar servidores, además culturalmente es lo mas vil y bajo que se puede hacer.

Yo nunca he atacado un servidor, ni por mas mal que me caiga alguien lo haría, es como dar un golpe en la espalda.

Por carmen el 28 de Agosto de 2009

Hamlet puedes acercarte y poner un denuncio independientemente de cualquier querella en tu contra, se han saltado el debido proceso eres inocente hasta que se demuestre lo contrario, lo que manifiestan aquí no es pruebas contundentes dentro de un entorno fácil de manipular por quien denuncia o por un tercero, son expertos quien determinen todo y no precisamente el afectado, te pedirán nombres completos y documentos de identificación de la persona, manifiesta todo y dales la URL de esta publicación.

carmen.

Por que simplemente no mandarte un correo a [email protected] y arreglar todo esto como los hombres?.

A batazos hasta que uno caiga muerto.

En fin, guarda esa información y procede como creas prudente, al final esta es tu comunidad y si te estan afectando estas en tu derecho.

Por Tifa^ el 28 de Agosto de 2009

Vamos CL tienen nuestro apoyo

Por JoH el 28 de Agosto de 2009

No está de más que aprendas algo de esta experiencia además de algunos parámetros del netstat.

Por Cesar el 28 de Agosto de 2009

Por laliz el 28 de Agosto de 2009

jhajhhjajhaa pobre tipo.. polea con la gente que "según él" es mala

deberías te tener en Clab una categoría para todas tus amenazas de muerte es divertido..

cuídate y se ve que le diste en el orgullo

Por H4MM3RRH3ll el 28 de Agosto de 2009

Lo más triste es que el parece creer que porque ha hecho un par de "cosas buenas" es capaz de hacer lo que le da la gana.

Por carnicero666 el 28 de Agosto de 2009

Sus comentarios de facebook lo delatan, y el post que ha dejado aqui, no lo ayuda para nada, enserio deberia reconocer como hombre lo que hizo, pues si analizamos su post vemos que como dice el ha colaborado en asuntos de seguridad informatica, asi que no debe ser un novato al que facilmente se le apoderen de la maquina, o que conviva con troyanos y rootkits sin darse cuenta, vamos que uno se da cuenta cuando algo no va bien en la maquina propia.

Asi que esta bastante dificil que pueda alegar eso.

Deberia pedir disculpas, que es lo menos que puede hacer, como es debido.

Por lo menos sirvió para elevaras un poco mas el nivel de seguridad del clab.

Por Fer el 28 de Agosto de 2009

Uff, que a gusto me he quedado.

Por Ernesto el 28 de Agosto de 2009

Por torrealbaruben el 28 de Agosto de 2009

Por jota_d87 el 28 de Agosto de 2009

Shit happens...

Por Luisa Santiaga el 28 de Agosto de 2009

Y no retires el proceso!

abrazos

En fin este tipo seguro vió muchas veces la pelicula de "Die Hard 4", y se masturbaba pensando en trinity (la de matrix). Ah y espera que algun día lo busque Jhon Travolta (como en Swordfish).

en fin, la verdad es que personas como freddie siempre despertarán envidia, pero creo que aunque sea fanfarron el hecho de ser el fundador de esta comunidad donde comparte sus conocimientos en este sitio, donde en lo personal he aprendido mucho, demuestra que no es una persona egoísta. así que es Lamer que se vaya al carajo y si en colombia lo puedes meter a la carcel, hazlo. Aca en mi pueblo tal vez este tipo ya le habrían dado piso X(

Si no le gusta clab y si no le gusta freddie, que no entre a esta pagina COÑO! hay muchas otras comunidades a las que se puede registrar...!!

Estos repetidos ataques en contra de Clab y Foros del Web me tienen la piedra afuera (Disculpen la expresión)...

LOS QUE TIENEN COMPLEJO DE INFERIORIDAD Y ATACAN A LOS DEMAS, SOLO PORQUE NO SON CAPACES DE HACER LO MISMO, NO SON BIENVENIDOS

Ojo... No estoy culpando a nadie, Todos son inocentes hasta que se demuestre lo contrario, pero creo que Freddie ha dado pruebas BASTANTE evidentes...

Por ir_Z? el 28 de Agosto de 2009

Pedro :

Un ataque a un servidor, puedo compararlo con un incendio a un edificio o demolición del mismo. Es analogía que se me ocurre. A mi juicio, debería ser punible.

Al menos en Honduras, si le llevas esas pruebas a la policía/fiscalía te vería con cara de WTF

Causa ira y no se me ocurre qué se puede hacer contra un fulano de estos, "ciber-delincuente".

Lo que Pedro dice es verdad, si tienes un problema cual sea con internet las autoridades no sabran que hacer, no les digo ignorantes sino que no saben nada...

PD: Muy bien por Clab que se encontro al intruso.

Por lucasmoyano el 28 de Agosto de 2009

Por Mr. X el 29 de Agosto de 2009

inetnum: 200.91.255.0/25

status: reallocated

owner: INTELIOFFICE S.A.

ownerid: CO-INSA10-LACNIC

responsible: ANDRES CASTRO VALENCIA

address: Cra 46 82 -241 piso 2 local 10 n/a n/a

address: 123 - BARRANQUILLA - 1

country: CO

phone: 57 5 3566313 [n/a]

owner-c: IFC

tech-c: IFC

abuse-c: IFC

created: 20081006

changed: 20081006

inetnum-up: 200.91.224/19

nic-hdl: IFC

person: IFX NETWORKS COLOMBIA

e-mail: [email protected]

address: CARRERA 69 43B-44 OF. 501 n/a n/a

address: 57111 - BOGOTA - DC

country: CO

phone: 57 1 3693000 []

created: 20021021

changed: 20050201

Hola a todos, me siento como un crucificado, un trofeo de cristalab o alguien a quien todos deben odiar, todo el mundo me insulta sin conocerme, me despiertan, me amenazan y buscan aterrorizarme, recordarme a mi madre que en paz descanse, entre tantas cosas.

yo Me llamo hanleth y soy colombiano, tengo 22 años, desarrollador de software libre, colaboro con la fundación mozilla, y según datos comprobables por las autoridades he colaborado con bancos colombianos y de México, en fallos y ubicación de atacantes.

No soy una persona mala ni alguien que emita odio.

Jhon te he mandado mensajes de todas las formas habidas, te pido por favor dejes de dar datos personales de mi en tu sitio, no he matado a nadie ni jamás lo haría, no he robado, ni he accedido a tu servidor, no he hurtado código ni apropiado de algo tuyo.

y si las personas aun quieren insultarme de la forma como lo vienen haciendo..Recuerden yo también soy un ser humano como todos.

Buenas noches.

Me parece raro que nadie le haya leido.

DDoS de un solo ip? Y todavía fijo? Y luego vanagloriándose con lo sucedido justo como para que lo atrapen infraganti?

Cristalab tiene suerte de que las personas que la odian no conocen mucho de redes ni sepan guardar silencio.

¯\(º__o)/¯

Ya me da hasta pena de ver tantos palos que le tiran al pobre lamer.

Por Daniel el 30 de Agosto de 2009

No digo que el no sea , solo siento que hay algo raro en todo esto , quizá hurtaron la cuenta o le salio algún tipo de experimento para atacar esta web de la manera que se relata, si es culpable pues que pague por los daños ocasionados pero eso lo decide la "justicia" , si no lo es, hay que buscar al verdadero culpable, pero no exponerlo de esta forma, aunque no se coloco su url de facebook tan solo buscar su nombre con google aparece su cuenta en cache, que por cierto ya esta eliminada, esto tambien demuestar lo vulnerables que estamos hoy en dia en la red.

A mi parecer es un poco precipitado de parte de F, recordemos el caso del hurto del diseño de CL de la escuela y en el cual ocurrió una avalancha de amenazas a los directores siendo que ellos no se habían enterado de la mala pasada que jugo el diseñador.

Clab es una comunidad muy grande que gracias a los años de retroalimentación entre los usuarios ha ido creciendo y a todos nos ha ayudado, de eso no hay ninguna duda, espero siga creciendo mucho mas

Por JuanXo el 30 de Agosto de 2009

Por Hanlle el 30 de Agosto de 2009

Esto sera lo ultimo que postee aqui, igual ya me canse de todos los que han hecho llamadas, emails, e insultado por este medio , ire a al departamento de delitos informaticos ,hoy antes de recibir 2 amenazas, recibi una llamada de un supuesto miembro del departamento de no se que, a ver que no soy tonto y cuando digo que colaborado con Bancos lo digo en serio, y las autoridades no hacen esto asi, se que se fue algun amigo tuyo, detras de un cliente SIP, abastecido por algun proveedor VOIP como todas las amenazas que estan el el celular, claro deberias decir hable fuerte a tu amigo o trate de utilizar algun servidor STUN que le ayude, pues parece tiene un grave problema de NAT o el tunel le esta fallando.. solo esta pasando audio en una via y no lo escucho.., o mas bien es que dudaba en seguir o amenzando o ahora queriendo asustarme, pero debe asustarse porque yo voy a encontrar su proveedor,su id, y a darlos para que soliciten los datos de quien paga esa cuenta sip.

El dia de hoy he terminado el borrador de lo encontrado, un agujero inmenso y vamos que no hablo de cristalab, es algo mas serio y afecta a muchos sitios, sera entregado maniana al departamento y ojala webmasters del estado lo implementen, te mande un email disculpandome y mis disculpas han sido rechazadas,asi que yo pido disculpas entonces a la comunidad pero solo a esa parte de ella que son personas decentes y en sus opiniones no hay violencia y amenazas, no a la que actua al ruido del lobo,tu me demostraste no querias nada y te diviertes con esto,igual jamas confie en tu palabra, te ofreci ayudar a mejorar la seguridad de tu server porque aparte de lo que encontre y probe con tu sitio , y de que este en dallas o donde quiera estar, eres revulnerable a muchas cosas, que si las publicara en mi blog serian aprovechadas por cualquier avispado para acabarte a ti o al que quisiera, quizas si pusiera una referencia a cristalab seria peor, pero ese actuar es de personas como tu, no de mi, y si pudieras hacer mas danio lo harias a diferencia de mi., , pero eso no ha sido mi idea la de hacer publico sin antes pasarlo a las leyes que rigen nuestro pais, que es en el cual vivo, igual ya veo eres alguien que manifiesta no necesitar ayuda de nadie, estuve leyendo tus post anteriores a situaciones similares y eres feliz torturando( aqui esta el que borraste http://img200.imageshack.us/img200/1161/98100540.jpg ), muy bonito el post del plagio,lo de la institucion, todo lo manejas asi,publicando siempre todos los datos posibles de la persona e incitando a enviar poemas como lo llamas, a llamar y claro insultar,amenazar asi lo manejas, cree que manejas una banda de criminales, o sicarios, o una comunidad?, que falta de esencia, no es que yo sea el mas correcto, pero ya has mostrado el cobre, como decimos en mi tierrita, ;y dejame decirte las cosas dan muchos giros respetado senior.

voy a complacer aquellos, explicando el ataque tonto, que gracias al probarlo con cristalab muchas webs seran mas seguras.

y ..te equivocas freddie el test no tuvo nada que ver con lo que escribes, ni nada por el estilo, hasta depronto te hubieses acercado mas diciendo que habia sido con Flash9, sin embargo no te culpo, para los de la IP, estaba haciendo laboratorios e igual no es mi IP, solo diste con mi ciudad,asi que no es mia,y jamas paraste ningun Dos, ni nada fui yo quien luego de finalizar el descubrimiento lo hize,y pense podriamos probar algo mas y mostrarte que debias cambiar muchas cosas, y aun sigues siendo vulnerable, y pues no estaba ni robando(robando que?),ni borrando sus bases de datos, y las perdidas han sido por el addsense?, dejame y empiezo a todos los amigos que por favor hagan clicks entonces.. asi que tranquilo que si se como funciona una red, cristalab sirvio como es,

curiosidades de todo esto..

Para finalizar lo siguiente..esto para mis amigos los que por equivocacion entran aqui, no para los anonimos de cristalab o toda esa gente que ha insultado y prestado.. aqui amigos antes que presente mi trabajo a las autoridades, tambien llevare copia de esto que he escrito, todo.

1.parte de algunos mensajes, no son mios.

2.la transmision de mejorandolaweb.com es falso nunca jamas de los jamaces estuve ahi ni hice ningun DOS a esa web ni mucho menos a cristalab.para ese dia, y no tengo porque mentir ya la policia y que determinara esto, aunque te empenies de borrar cosas, asi que mira bien todo lo que has dicho porque no voy a hacerme cargo de cosas que no son.

3. segun lo anterior o este senior esta reconfundido asociando un DOS que ahora les dicen DeDOS, Obe o no se como a algun problema interno, o existira un atacante quien sabe jugando con que, porque al fin terminaron la transmision segun veo, o no?asi que no fue ninguna Dos, pero no es mi problema el seguro,y si existe seguro si querra destrozarte y si pudiese borrar tu base de datos o algo lo haria, pero igual esto suponiendo, vamos debes estar confundido, sin embargo, hablas y hablas, es cree que manejas una banda de criminales, publicas, invitas, incitas a la violencia,llaman, amenazan, me despiertan,etc,etc. exceptuando a algunos, pues me refiero a los que me han amenazado han llamado y dirigido de forma vulgar por otros medios, que igual provienen de aqui.

tambien veo borraste el post de uno de tu comunidad manifestando algo muy claro en contra de como manejaste la situacion, asi que bueno igual si borras este post,ya encontrare la forma que mis amigos lo lean.

por cierto desapareciste anoche este post...porque freddie?, sigues mostrando el cobre....

4. si tuve problemas con mis cuentas de correo, facebook en algun momento.una llave para todo.

por ultimo..

pensaba en llamarte no se si tengas este 310404040 o sea otro 3?????, o incluso cuando este en bogota ir primero a esta direccion Calle 13 #37-69, o a tu sitio habitual de trabajo para conversaramos, te contara lo sucedido, darte una copia de mi trabajo si te interesaba y agradecerte de una u otra forma, evitar todo esto, al fin todos tus datos seran de dominio publico tambien en el espacio donde esta la gente que me apoya y sabe que no he actuado de la forma como haces creer, te pondre en tela de juicio frente a ellos y tranquilo que ellos no van a hacer lo que tu has venido haciendo.

Bueno no queda mas nada, portense bien y antes de seguir con lo mismo creo que indirectamente le aporte mucho a esta comunidad, sonrie el trafico que vas a tener gracias a todo esto va a ser lo suficientemente bueno para querer crear escenas como esta,revivir la del beisbol, la del cllegio u no se que otros alborotos mas, e independientemente lo bonito que piensen muchos de ti asi a simple vista, yo si comprobe desde hace mucho no eres tan correcto, ya te habras dado cuenta porque lo digo. pero igual no me interesa ningun nexo contigo,ni trato evangelizar a nadie, cada quien en lo suyo, tampoco quiero saber opiniones, puedes seguir haciendo tu trabajo, de algo estoy muyyy seguro y es que algun dia y muy cercano, nos vamos a encontrar frente a frente por aquello de la profesion y la nacionalidad.

Mientras asumire mi responsabilidad y sera las leyes quienes determinen, al fin no me arrepiento y estoy demasiado feliz por descubir algo nuevo y ayudar a que mucha gente de ahora en adelante, este mas segura, voy a seguir cualquier proceso y a mostrar mi investigacion.

Que este muy bien y gracias a todas esas personas que han podido manejar esta situacion de una mejor forma.

1. A la vista de que hay pruebas, sean están manejadas por las autoridades competentes y no de forma "incendiaria".

2. Usar mucho la "cabeza fría" en esto, ya que por informar el "que paso", puede que se caiga en un error que puede ser usado en contra de lo que se busca jurídicamente.

3. Ser mas coherentes con lo que se escribe, ademas de ser respetuoso al mismo tiempo. de nada sirve "madrear" al implicado ya que recuerden que la ley presume de la inocencia hasta que se demuestre lo contrario, ademas de que podríamos caer en el circulo vicioso de la "difamación" y el cual si esta contemplado por ley y pude ser usado como arma jurídica por el mismo responsable y de paso perjudicar como entorpecer el proceso que ya se lleva con relación a este caso.

Les comento esto por que de nada sirve hacer lo que se esta haciendo en los comentarios ya que no nos llevara a ninguno a ninguna parte, en pocas palabras, podríamos quedar con mucho "tilin, tilin y nada de paleta".

Por luis el 30 de Agosto de 2009

lamento muchisimo que un sitio como este en el que se comparte tanto conocimiento e informacion sea atacado.

les deseo buena suerte!!

Por Richard el 31 de Agosto de 2009

sforero :

Por QweRobin el 31 de Agosto de 2009

Por Enav el 31 de Agosto de 2009

y Handle, de verdad que eres pendejo, lo hayas o no lo hayas hecho acabas de tirarte tierra con ese post, si estas llevando un proceso legal, mejor cállate y aguanta el madraso.

Si no fuiste tu, no tienes nada que temer... Sin embargo, a razón de tu actitud defensiva, demuestras lo contrario, sea o no sea así.

Por oscartitan el 31 de Agosto de 2009

Por Magita el 01 de Septiembre de 2009

Que se refunda en la carcel, que inauguren con el las nuevas leyes de seguridad de la informacion que acaban de entrar en rigor en Colombia.

Por Eliseo2 el 01 de Septiembre de 2009

Fredie, tomaté las cosas con más deportividad, para mí, más que ataque es una "broma estilo Clab". Si se hubiera borrado la base de datos era el primero en ir a partir la cara a quien fuera y decir que se pudriera en la cárcel, pero un "ataque" de ese tipo no me parece para tanto. Al fin y al cabo, toda esta historia no ha hecho mucho daño y has aprendido algo sobre "buffer overflow" (y aprender es una de las cosas más interesantes -después del sexo y de tomarse unas copas con los amigos- que se puede hacer en esta vida)

Hanlle, joder, si lo que quieres hacer es mostrar un "agujero" en una web, lo puedes hacer mandando un mensaje o explicando cómo se puede hacer, no hace falta que te pongas en ese plan. Que Fredie parezca un poco "tocapelotas" (que lo es algunas veces) no es motivo para empezar a hacer lo mismo. Clab lo forma mucha gente -si sólo lo formara un persona, sería una auténtica mierda, en lugar de un sitio de reunión-, existen otros moderadores y otros modos. Y si no, siempre queda la solución: "si se puede arreglar a ostias, para qué lo vamos a arreglar hablando"

un saludo a todos y tranquilidad, que no creo que sea para tanto el "pollo" que estáis montando

Por neohunter el 01 de Septiembre de 2009

2) Nicolas si ha colaborado con un banco en UN SOLO asunto de seguridad pero fue solo REPORTANDO. Eso me consta. El problema con el es que tiene la boca muy grande. Y habla mucho, más que Freddie.

La actitud de los clabbers me parece ridicula (puro insulte insulte e insulte), pero siempre raccionan asi. La de Freddie tambien (hablar de enviar a alguien a la carcel porque una empresa colombiana estuvo perdiendo dinero (JA, QUE FRIO Y MALVADO OYE!), él no sabía de este agujero y de algo le sirvio, mis servidores tambien tenian el mismo problema, Nicolas me ayudo a tumbar unos proyectos de internet (en los que tengo que ver)) y la (actitud) de Nicolas tambien (Quiere quedar como alguien que sabe mucho, como un superhacker con muchos conocimientos, si lo aceptan asi confesara que lo hiso, sino no lo confesara).

Yo estoy seguro que Nicolas no lo estuvo tumbando toda la semana y pudo ser otra persona tambien, tambien dice que el jamas ataco en la transmisión de mejorandolaweb y le creo.

Freddie hasta donde se soluciono el problema pero no dijo como. Mas que un post acusando a Nicolas hubiera preferido mas información sobre como solucionar este problema.

Por Siegfried el 02 de Septiembre de 2009

Por Miguelon el 06 de Octubre de 2010

Si este tipo hizo un ataque DOS merece ser castigado pero por otro lado merece ser perdonado por burro. Hacer un ataque desde una sola IP no es un ataque distribuido, es solo un ataque DOS. Cualquier firewall, o servicio de hosting basico detiene esto una una simple regla. Por supuesto que el simplem hecho de intentar tumbar el sitio o hacer perder el tiempo al administrador de cristalab es ofensivo, sin embargo no creo que pueda llamarse hacker a este personaje si utiliza su propia direccion Ip rastreable para hacerlo, mas bien habria que tenerle lastima. Solo los niños de 15 añoos hacen ataques con sus propios ordenadores.

Por jordan el 07 de Octubre de 2012

Por Julio el 15 de Octubre de 2012